Rowhammer è una nuova tecnica di malware che va a colpire l’hardware della macchina.

Rowhammer è una tipologia di malware di cui si sta parlando molto negli ultimi giorni. Di fatto è una tecnica che sfrutta la possibilità di alterare la memoria RAM del sistema da infettare. I ricercatori trovano il modo di riproporre il famigerato attacco a base di “bit flip” nei moduli DRAM, riuscendo a superare tutte le misure di sicurezza fin qui implementate. Vediamo più nel dettaglio come funziona questo tipo di attacco.

Attacchi Rowhammer: facciamo il punto della situazione.

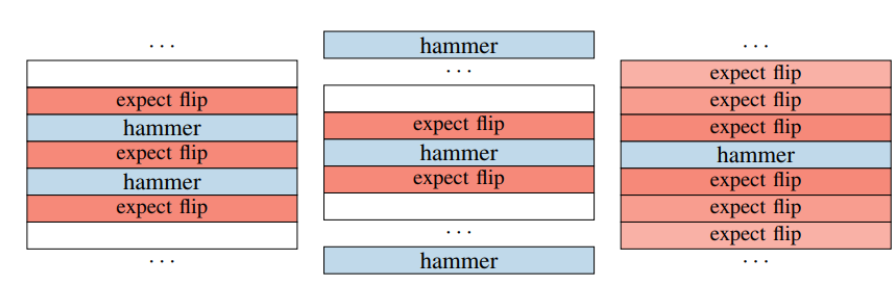

L’obiettivo dell’attacco consiste nello scambio tra i bit presenti in due celle di memoria adiacenti all’interno di un modulo DRAM (DDR3 o DDR4). Ciò costringe il sistema a processare un gran numero di operazioni di lettura e scrittura di un bit di memoria fino a modificare lo stato elettrico di quello successivo.

Di fatto nessun sistema operativo o piattaforma informatica è al sicuro da un attacco di basso livello come Rowhammer. L’industria informatica ha reagito alla nuova minaccia implementando misure di sicurezza anti-Rowhammer come l’identificazione di accessi troppo frequenti alle celle di memoria, l’analisi statica del codice binario per pattern di attacco già noti, l’isolamento delle celle di memoria riferibili al kernel e altro ancora.

Pare però che nessuno di questi meccanismi di sicurezza sia in grado di prevenire il bit flip.

Il nuovo attacco concentra i tentativi di accesso a una singola riga di celle di memoria invece di location multiple. L’approccio funziona ma ha una conseguenza: il fattore temporale. L’attacco richiede fra le 44,4 e le 137,8 ore, un intervallo che riduce al minimo i rischi per l’utenza domestica. In ambito professionale però i problemi permangono: i servizi “always-on” come il cloud e i server Web sono i primi bersagli del nuovo Rowhammer, e nemmeno le estensioni SGX (Software Guard Extensions) di Intel sono in grado di prevenire la compromissione dei bit di memoria.

Vi ricordiamo che seguirci è molto semplice: tramite la pagina Facebook ufficiale, tramite il nostro canale notizie Telegram e la nostra pagina Google Plus. Da oggi, poi, è possibile seguire il nostro canale ufficiale Telegram dedicato ad Offerte e Promo!

Qui potrete trovare le varie notizie da noi riportate sul blog. È possibile, inoltre, commentare, condividere e creare spunti di discussione inerenti l’argomento.