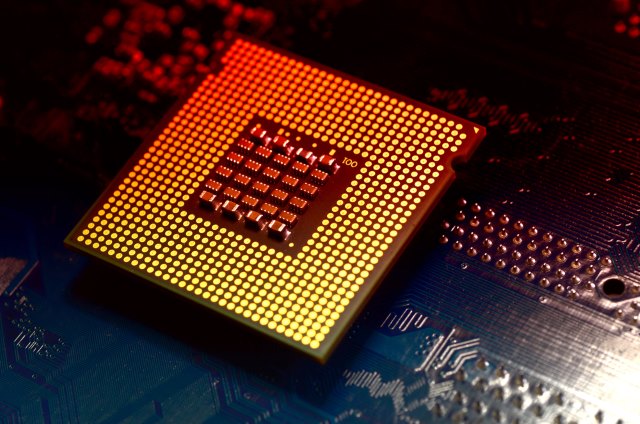

Un difetto dei precessori Intel mette a rischio la sicurezza del Kernel; il correttivo causerà un rallentamento delle prestazioni sino al 30%.

I processori Intel prodotti negli ultimi dieci anni presenterebbero una grava falla di sicurezza che metterebbe a rischio tutti i computer su cui sono installati. Il problema, come riporta The Register, sarebbe molto grave perchè si tratterebbe di un difetto di progettazione dei processori che consentirebbe ad eventuali malintenzionati di poter accedere alla porzione di memoria protetta del Kernel sfruttando programmi eseguibili a livello utente, da semplici applicazioni database a JavaScript nei browser. Questo difetto di progettazione consentirebbe a programmi creati ad hoc di leggere le aree protette della memoria del Kernel di un dispositivo. Questo problema potrebbe potenzialmente esporre informazioni protette come le password ad eventuali attacchi da parte di cracker.

I dettagli tecnici del problema non sono completamente noti per motivi di sicurezza, in modo da consentire la realizzazione di tutte le patch necessarie a risolvere la falla. Purtroppo non basterà una semplice patch perchè la soluzione passerà per una parziale riscrittura del Kernel che sembra poter avere conseguenze negative sulle prestazioni dei processori.

Il calo delle prestazioni potrebbe aggirarsi tra il 5% ed il 30% al variare dell’attività in corso. Il problema è hardware e affligge quindi tutti i sistemi operativi: Linux, Windows e Mac.

Nello specifico, le software house dovranno utilizzare il “Kernel Page Table Isolation” (KPTI) per separare la memoria del Kernel dai processi degli utenti e quindi gestire in maniera diversa la modalità utente e la modalità Kernel. Sarà proprio questa separazione forzata tra Kernel e processi degli utenti che causerà il rallentamento delle prestazioni.

Secondo le prime stime in ambito gaming il calo delle prestazioni sarebbe minimo mentre in altre situazioni potrebbe essere superiore al 30%.

Microsoft sarebbe già al lavoro per risolvere questa grave falla di sicurezza una patch dovebbe arrivare per la prossima settimana. Per quanto riguarda il mondo Linux, arriverà una patch chiamata “KAISER” che sarà disponibile anche per i Kernel ARM Linux a 64 bit. Anche Apple sarebbe al lavoro per risolvere la falla di sicurezza.

AMD ha già dichiarato che i suoi processori non sono affetti da questo problema. Per Intel, infatti, trattasi di un importante danno di immagine visto che questa falla causerà grossi problemi a tutti coloro che utilizzano i suoi processori, sia gli utenti finali che le grandi aziende. Il valore in borsa dell’azienda di Santa Clara ha subito un piccolo crollo in seguito a questa notizia.

AGGIORNAMENTO 4/01/2018:

Intel con un comunicato ha confermato che il problema esiste, ma è diffuso nell’industria e non è esclusivamente legato ai propri prodotti.

Anche Google ha confermato la cosa: “Queste vulnerabilità interessano molte CPU, incluse quelle di AMD, ARM oltre a quelle di Intel, così come i dispositivi e i sistemi operativi che girano su di esse“.

Meltdown e Spectre

Sebbene Meltdown e Spectre portino allo stesso risultato, ovvero il potenziale furto di dati sensibili dal computer attaccato, il loro funzionamento è diverso. La falla descritta sopra è quella che oggi viene definita Meltdown e riguarda principalmente le CPU Intel realizzate dal 1995 ad oggi (tranne Intel Itanium e gli Atom pre 2013) che utilizzano un’architettura di esecuzione dinamica. Tra le due, questa è la vulnerabilità più facile da sfruttare ed è anche quella più semplice da correggere.

Allo stato attuale le protezioni contro Meltdown sono già presenti su macOS High Sierra 10.13.2. Anche i dispositivi Android che hanno installato le ultime patch di sicurezza sono protetti.

Google ha inoltre affermato che non c’è un singolo fix per tutte e tre le varianti d’attacco, ma ognuna richiede una protezione indipendente.

AMD ha confermato di essere al lavoro per risolvere tutte le problematiche del caso. “I team di ricercatori di sicurezza ha identificato tre varianti che colpiscono la speculative execution. AMD non è soggetta a tutte e tre le varianti. A causa delle differenze dell’architettura AMD, crediamo che ci sia un rischio pari quasi a zero per i processori AMD in questo momento”.

La situazione è in continua evoluzione: vi terremo aggiornati. Intanto è stato creato un sito “FAQ” chiamato Meltdown and Spectre, raggiungibile sia da meltdownattack.com che da spectreattack.com in cui si possono apprendere ulteriori informazioni.

Vi ricordiamo che seguirci è molto semplice: tramite la pagina Facebook ufficiale, tramite il nostro canale notizie Telegram e la nostra pagina Google Plus. Da oggi, poi, è possibile seguire il nostro canale ufficiale Telegram dedicato ad Offerte e Promo!

Qui potrete trovare le varie notizie da noi riportate sul blog. È possibile, inoltre, commentare, condividere e creare spunti di discussione inerenti l’argomento.