E’ stata trovata una falla molto grave nel sistema di cifratura LUKS.

La crittografia del disco fisso garantisce maggiore sicurezza. In teoria. In teoria perchè anche i sistemi di cifratura sono bucabili. E’ stato da poco scoperto un bug nel sistema LUKS, bug che causa un comportamento decisamente anomalo.

Il sistema di autenticazione dovrebbe consentire un numero massimo di tentativi (tre come impostazione predefinita) per l’inserimento della password. A causa di una patch di sicurezza non molto furba il software gestisce in maniera errata il controllo della password e continua il processo di avvio del sistema, comportandosi come se il mancato accesso ai dati sul disco fosse dovuto ad un problema con il dispositivo.

Quindi ad ogni tentativo di recuperare il disco “malfunzionante” viene consentito di inserire nuovamente la password. Nei sistemi x86 questo loop viene ripetuto per 30 volte. Poco male direte voi, tanto 30 non è un numero sufficiente per ‘azzeccare’ una password complessa e ovviamente non si può effettuare un attacco brute force se si hanno a disposizione così pochi tentativi.

Privilegi di root e fix.

ALT. Non è finita qui. Il vero problema si presenta quando si esauriscono i tentativi.

Il sistema, infatti, va ad aprire una shell con privilegi di root che, come spiegano i due ricercatori che hanno scovato il problema, consentirebbe di eseguire operazioni dannose sul computer. Accedendo alla console sarebbe possibile copiare i dati (ancora cifrati) o eliminarli.

Riassumendo: il sistema si buca in un minuto perchè dopo aver tentato password a caso si ottengono i privilegi di root, chiaramente la falla è sfruttabile solo da un local attacker il che ne limita l’impatto.

Secondo i ricercatori, la falla è certamente presente in Debian e Ubuntu, così come in Fedora.

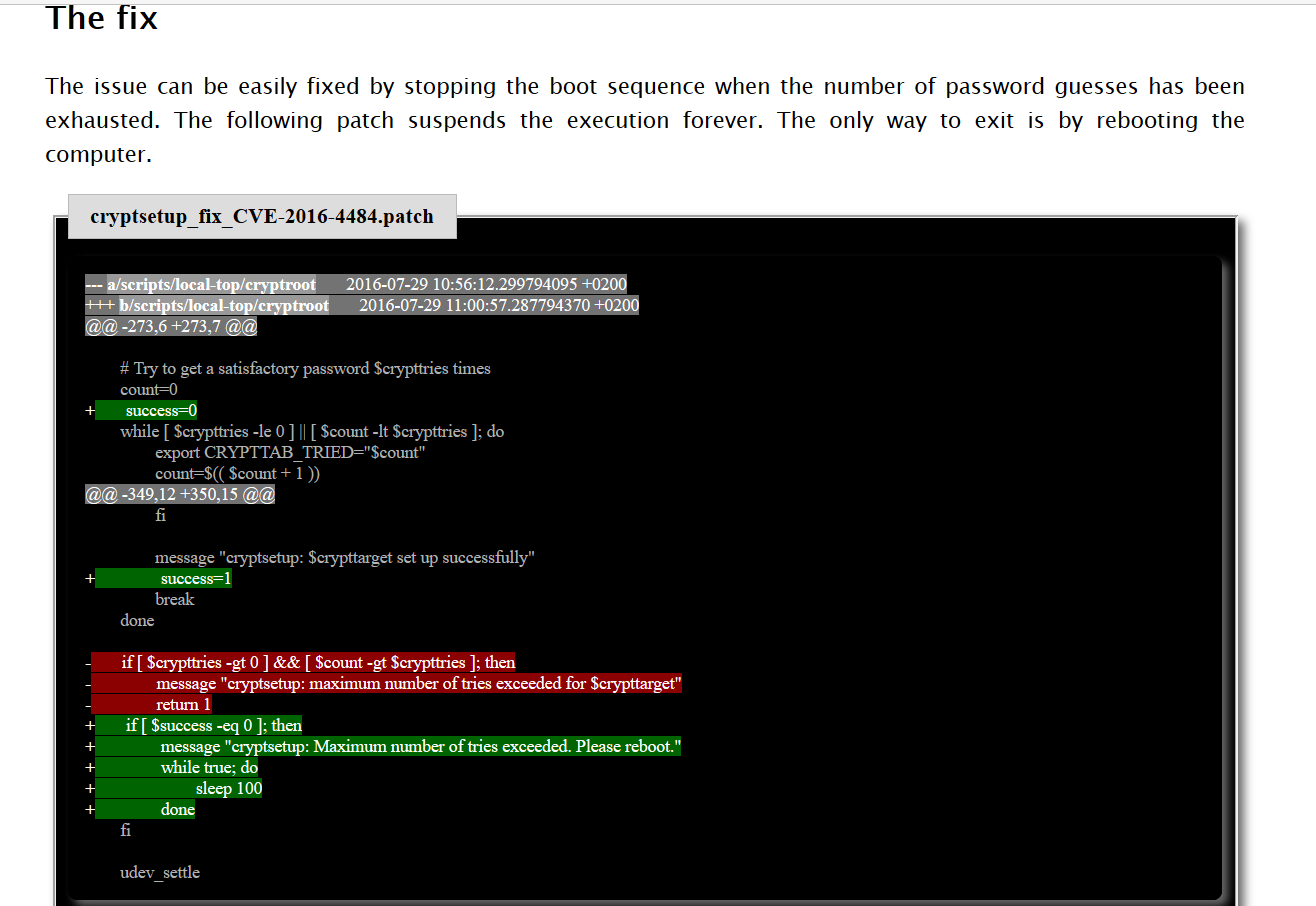

La soluzione, abbastanza artigianale, consiste nel modificare 3 righe dello script in /scripts/local-top/cryptroot e ricreeare l’initramfs.

Vi ricordiamo che seguirci è molto semplice: tramite la pagina Facebook ufficiale, tramite il nostro canale notizie Telegram e la nostra pagina Google Plus.

Qui potrete trovare le varie notizie da noi riportate sul blog. È possibile, inoltre, commentare, condividere e creare spunti di discussione inerenti l’argomento.

[Fonte]