OpenSSH o meglio Open Secure Shell è una raccolta di strumenti dedicati al controllo di un computer in rete e al trasferimento di dati in una rete di computer il tutto usando il protocollo SSH. Nato per offrire una valida alternativa opensource al software proprietario Secure Shell; OpenSSH è utilizzato in moltissime infrastrutture le quali richiedono sicurezza e funzionalità.

OpenSSH oltre ad offrire l’accesso al sistema da remoto fornisce comunicazioni cifrate e sicure tra due host inaffidabili, permette ad esempio di reindirizzare su un canale sicuro connessioni X11 e porte TCP/IP arbitrarie e molto altro ancora.

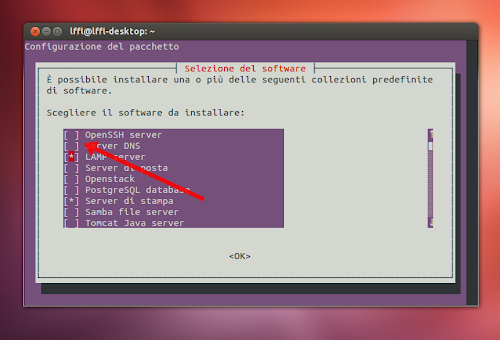

OpenSSH è già presente nei repository delle principali distribuzioni Linux l’installazione su Ubuntu, Debian o derivate è abbastanza semplice grazie al tool tasksel per installarlo basta digitare:

e poi

sudo tasksel

avremo un’elenco di vari sistemi che possiamo installare nel nostro sistema, basta scegliere OpenSSH server e confermare.

In alternativa possiamo anche installare OpenSSH Server digitando:

sudo apt-get install openssh-server

Dopo aver completato l’installazione, dovremo modificare il file/etc/ssh/sshd_config ma prima di iniziare a modificare un file di configurazione, vi consiglio di eseguire il backup del file originale digitando:

sudo cp -a /etc/ssh/sshd_config /etc/ssh/sshd_config_backup

e successivamente andiamo ad editare sul file:

sudo nano /etc/ssh/sshd_config

La prima cosa che si desidera modificare è la porta del server di default è la 22 quindi per sicurezza è consigliabile cambiarla con una porta non standard inserendo un numero di porta casuale alla stringa:

# What ports, IPs and protocols we listen for

Port 2103

Io ho inserito 2103 voi potete inserire un’altro numero di porta.

Per aumentare ulteriormente la sicurezza è possibile personalizzare le impostazioni opzionali. Il primo è PermitRootLogin il quale permetterà di accedere al server e gestire il sistema solo con i permessi di root. Per farlo basta aggiungere in fondo al file di configurazione:

# Authentication:

LoginGraceTime 120

PermitRootLogin no

La seconda modifica opzionale per aumentare la sicurezza è quella di elencare gli utenti che sono autorizzati ad accedere al sistema da remoto tramite SSH. A tale scopo, aggiungere la seguente riga alla fine del file sshd_config:

AllowUsers user1 user2

dove al posto di user1 user2 inseriremo gli username degli utenti autorizzate ad accedere nel sistema.

Dopo aver installato il server SSH e apportare le modifiche al file di configurazione (sshd_config) sarà necessario riavviare il servizio. Utilizzare il seguente comando per riavviare SSH:

sudo service ssh restart

È ora possibile accedere alle cartelle di sistema e dei file tramite SFTP usando software come FileZilla.